UKRATKO

tri vijesti o kojima se priča

- nova ransomware zaraza krenula je iz Ukrajine i ubrzo se proširila svijetom

- zaražene su brojne financijske insitucije u Ukrajini, ali i tvrtke u Rusiji, Rumunjskoj, Nizozemskoj, Norveškoj, Danskoj i Velikoj Britaniji, a očekuje se i širenje na SAD

- novi ransomware iskorištava iste slabosti kao i ransomware WannaCry

- otkriven "kill switch" koji bi mogao zaustaviti širenje

- stručnjaci savjetuju da se ažuriraju Windowsi, sigurnosni programi i izbjegava klikanje na sumnjive poveznice u elektronskim porukama

Novi ransomware širi se svijetom

Kad je prije nešto više od mjesec dana ransomware WannaCry zarazio stotine tisuća računala diljem svijeta, stručnjaci za sigurnost upozoravali su kako je to samo početak te da nas u budućnosti očekuje još takvih napada. Čini se kako je budućnost došla i prije nego što smo se nadali.

Najnoviji cyber napad koristi isti način širenja kao i WannaCry. Iako je prvotno identificiran kao ransomware Petya, čini se kako se radi o potpuno novom ransomwareu, upozoravaju iz KasperskyLab-a.

The latest from @kaspersky researchers on #Petya: it’s actually #NotPetya pic.twitter.com/uTVBUul8Yt

— Kaspersky Lab (@kaspersky) June 27, 2017

Stručnjaci za računalnu sigurnost ističu kako se prema prvim informacijama ovaj ransomware koristi isti hakerski alat kao WannaCry. No, ovog puta najviše bi mogli stradati korisnici u SAD-u.

Podsjetimo, WannaCry ransomware zarazio je više od 230 tisuća računala u više od 150 zemalja diljem svijeta, no korisnici u SAD-u su ostali u većoj mjeri pošteđeni. Naime, zbog razlike u vremenskoj zoni, do trenutka kad su američki radnici krenuli na posao, britanski stručnjaci za sigurnost već su uspjeli otkriti kako zaustaviti širanje WannaCrya i kako zaštititi računala.

Američko Ministarstvo domovinske sigurnosti objavilo je kako prati što se događa s Petyom u svijetu te koordinira aktivnosti s drugim zemljama. Za sad je novi ransomware, zvao se on Petya ili NotPetya, zarazio računala u Rusii, Ukrajini, Rumunjskoj, Nizozemskoj, Norveškoj i Velikoj Britaniji. Danska tvrtka za kontejnerski prijevoz, A.P. Moller-Maersk, objavila je kako je njihov računalni sustav zaražen te kako imaju problema i na svom terminalu u Los Angelesu. I farmaceutska tvrtka Merck & co objavila je kako su neka njihova računala zaražena.

Zaraženo više od 2000 korisnika

Prema prvim informacijama zaraženi su računalni sustavi u više od 80 tvrtki odnosno više od 2000 korisnika. Karta koja uživo pokazuje detektirane zaraze pokazuje kako se zaraza širi svijetom.

Zaražena računala blokirana su tekstom "Ako vidite ovaj tekst, vaši dokumenti više nisu dostupni jer su enkriptirani. Možda se trudite doći do tih dokumenata, ali samo gubite vrijeme. Nitko ne može doći do tih dokumenata bez našeg dekripcijskog servisa". Nakon toga stoji uputa prema kojoj treba uplatiti "otkupninu" u bitcoinu kako bi dobili šifru za pristup dokumentima. Iako je prema nekim informacijama već uplaćeno nekoliko otkupnina (posljednje informacije govore o gotovo 8 tisuća dolara ili 52 tisuće kuna), tvrtke koje se bave računalnom sigurnošću ističu kako ne bi trebalo brzati s uplaćivanjem.

Ističu kako je e-mail adresa na koju bi trebalo poslati podatke za otključavanje računala već blokirana te nema načina za komunikaciju i dobivanje ključa za otključavanje.

Upozoravaju kako bi trebalo redovno ažurirati Windowse, provjeriti da li su ažurirani sigurnosni programi i instalirati programe koji detektiraju ransomware.

CERT upozorava kako reagirati u slučaju zaraze

Nacionalni CERT također je upozorio na pojavu novog ransomwarea te istaknuo kako reagirati kako bi se izbjegla zaraza, odnosno što napraviti ako do zaraze dođe.

"Petya je složen zlonamjerni sadržaj koji djeluje veoma različito od ostalih vrsta zlonamjernog ransomware sadržaja te, za razliku od ostalih, ne šifrira podatke na računalu redom i zasebno. Petya, nakon zaraze, ponovno pokreće računalo korisnika te šifrira MFT datoteku (engl. master file table) te onemogućava rad MBR zapisu (engl. master boot record) što rezultira ograničenim pristupom uređaju.

U slučaju uspješno izvedenog napada, Petya će zamijeniti MBR zapis vlastitim zlonamjernim kodom što onemogućava računalu pokretanje. Na samom zaslonu zaraženog računala pokazat će se poruka u kojoj su sadržani podaci za uplati te poruka napadača koju prenosimo u nastavku:

"If you see this text, then your files are no longer accessible, because they are encrypted. Perhaps you are busy looking for a way to recover your files, but don't waste your time. Nobody can recover your files without our decryption service."

Prema riječima sigurnosnim stručnjacima iz tvrtke VirusTotal, samo je 13 od 61 sigurnosnih usluga u mogućnosti otkriti Petya zlonamjerni sadržaj.

Ovaj ransomware zlonamjerni sadržaj kao kontakt podatke koristi adresu elektroničke pošte wowsmith12345@posteo.net i kao naknadu za dešifriranje podataka traži isplatu 300 američkih dolara u Bitcoin valuti.

Točni načini ubrzanog širenja zlonamjernog sadržaja Petya nisu utvrđeni, ali prevladava mišljenje kako je riječ o korištenju SMBv1 EternalBlue ranjivosti na računalima koja nisu izvršila nadogradnju svojeg operacijskog sustava Windows. Potencijalni vektor širenja je i maliciozni Word dokument koji korisnici dobivaju kao privitak u e-mailu.

Zaštititi se možete hitnom nadgradnjom vašeg računala (pogotovo nadgradnje koje se odnosi na EternalBlue - MS17-010) te onemogućavanjem SMBv1 protokola za dijeljenje podataka, kao i primjenom zakrpe CVE-2017-0199.

Preporuka je također da redovito radite sigurnosnu kopiju Vaših podataka te da ju držite odvojenu od računala. Važno je da na uređaju imate instaliran valjan, ažuran i aktivan antivirus te da se prilikom služenja internetom ponašate odgovorno i oprezno. Ne otvarajte privitke u sumnjivim mailovima i po primitku ih izbrišite", ističu u CERT-u.

Pronađen "kill switch"?

Twitterom se širi informacija kako je pronađen način za zaustavljanje širenja ovog ransomwarea, barem lokalno.

#StopPetya We have found local “kill switch” for #Petya: create file "C:Windowsperfc" pic.twitter.com/zlwB8Zimhv

— PT Security (@PTsecurity_UK) June 27, 2017

98% sure that the name is is perfc.dll Create a file in c:windows called perfc with no extension and #petya #Nopetya won't run! SHARE!! https://t.co/0l14uwb0p9

— Amit Serper (@0xAmit) June 27, 2017

Hoće li ova jednostavna naredba zaista i zaustaviti širenje ransomwarea tek treba vidjeti.

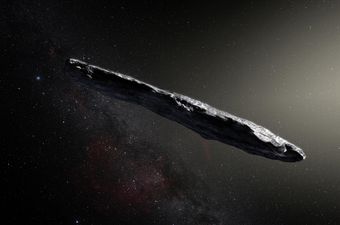

Otkriveno izvorište zaraze

Stručnjaci tvrtke ESET uspjeli su locirati izvorišnu točku ove epidemije. Radi se o softveru za računovodstvo M.E.Doc.

Naime, hakeri su uspješno zarazili njihove servere koji su automatski ažurirali verzije softvera diljem svijeta te tako proširili zarazu. Radi se o softveru koji je veoma popularan u financijskom sektoru u Ukrajini, ali i šire. U međuvremenu su u M.E.Docu priznali da je njihov softver zaražen te da rade na saniranju štete.